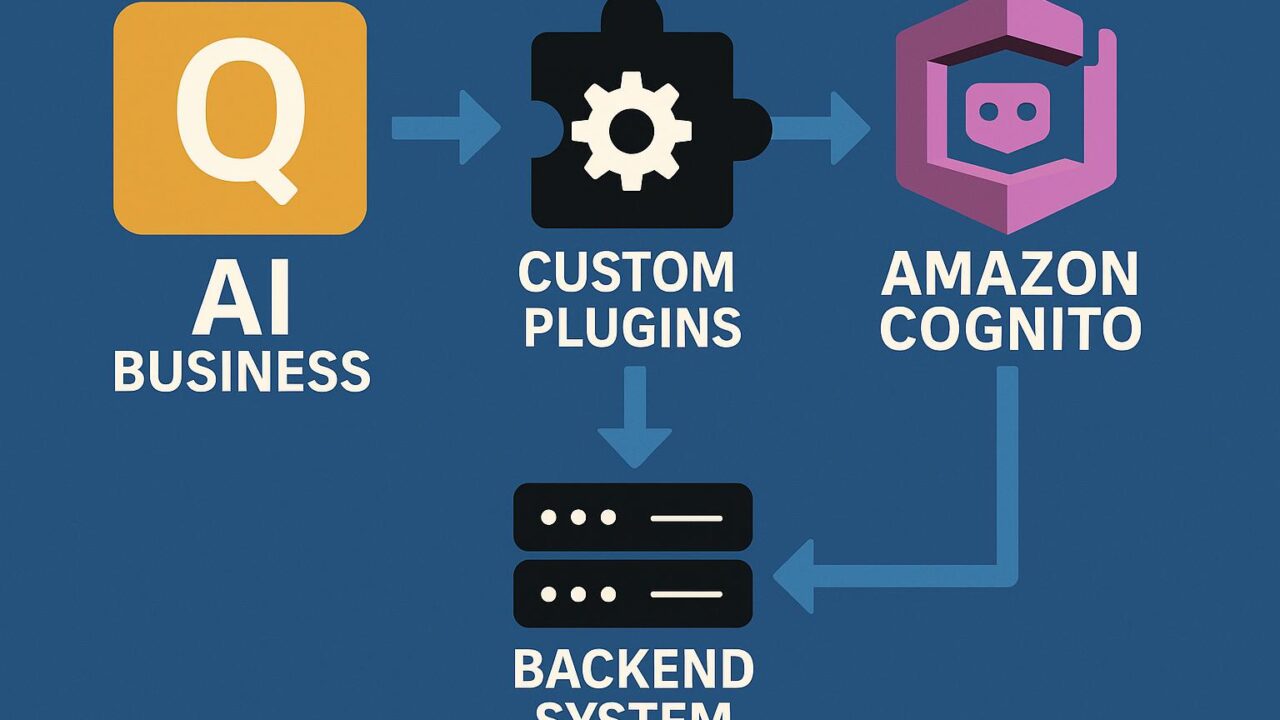

Amazon Q Business にカスタムプラグインを設定し、Amazon Cognito を使ってバックエンドシステムと連携する方法

近年、生成系AIの活用がビジネスプロセスの中核を成すようになり、企業が自社固有のシステムやデータと安全かつ柔軟にAIを連携させる需要が一層高まっています。Amazon Q Businessはこの流れを受けて登場した、生成系AIベースのビジネスアシスタントであり、ユーザーの業務効率化をサポートする一方で、企業が保有するオンプレミスあるいはクラウド上のデータやシステムとAPIレベルで連携できる柔軟性を提供しています。

本記事では、「Amazon Q Business にカスタムプラグインを設定し、Amazon Cognito を使用してバックエンドシステムと連携する方法」について、公式のAWSブログにおける実例を基に、分かりやすく解説していきます。複雑に見えるプロセスも、順を追って整理すれば、実用的かつ拡張可能なビジネスアシスタントの基盤を構築することが可能です。

Amazon Q Business とカスタムプラグインの意義

Amazon Q Businessは、社員やオペレーターが業務中に生成系AIを通じて質問をしたり、分析・支援を受けることができる環境を提供します。しかし、企業によっては内部システムや業務フローが専用のAPI、データベース、または認証機構(シングルサインオンなど)に依存しており、生成AIとこれらバックエンドをセキュアに繋ぐ構成が求められます。

この課題を解決するために用意されているのが「カスタムプラグイン」機能です。Amazon Q Business のプラグインは、外部システムと対話するためのインターフェースを提供しており、これによりAIが第三者APIを使って、特定の操作(例:社内トラッキングシステムにアクセス、ユーザ認証、データ取得)を行えるようになります。

Amazon Cognito との統合理由

外部サービスやAPIを利用する際、極めて重要なのが「認証」です。認証が適切でない場合、内部データが外部に漏れるだけでなく、不正アクセスによる重大なセキュリティリスクにさらされることになります。

この点において、Amazon Cognitoはユーザー管理(サインアップ・サインイン・トークン管理)をサーバーレスかつスケーラブルに実現する強力なサービスです。Amazon Cognitoを導入することで、ユーザー(またはAmazon Q Business のプラグイン)がAPIにアクセスする前に、確実な認証・認可プロセスを経る構成を整えることができます。

今回のブログ記事では、ユーザーがAmazon Q BusinessのプラグインからのリクエストをAmazon Cognitoを使って認証し、そのトークンをもって企業内のバックエンドAPIと連携する構成を構築しています。

構築の全体像:構成図と流れ

公式ブログで示されたアーキテクチャを簡易化して示すと、以下のような構成になります。

1. ユーザーがAmazon Q Businessに問い合わせる

2. Amazon Q プラグインが呼び出される

3. プラグインはAmazon API Gatewayエンドポイントを呼び出す

4. リクエストにはAmazon Cognitoで取得したトークンが含まれている

5. API GatewayはLambdaオーソライザーの中でこのトークンをAmazon Cognito User Poolで検証する

6. 正常なトークンであれば、処理をLambda関数に引き渡す

7. Lambda関数が企業のバックエンドAPIやデータソースにアクセスし、応答を返す

このように、ユーザーが自然言語で質問した内容が、企業内APIで処理され、その結果がAmazon Q Business上に表示されるという、一連のフローが構築されます。

ステップ別の構築手順

1. Amazon Cognito の設定

まずはAmazon Cognito ユーザープールを作成します。ユーザープールはユーザーの認証とプロフィール情報を管理する機能を提供します。ユーザーの登録、認証、Amazon Q Business Pluginに渡すJWTトークンの発行などはここで処理されます。

また、Cognitoではアプリクライアントを設定することで、必要なOAuthスコープやアプリケーション層で使用されるリダイレクトURIなどを構成できます。

2. バックエンドAPIの準備

今回の例ではAPI GatewayとAWS Lambdaを組み合わせてREST APIを構築します。このAPIはAmazon Q Businessのプラグインから呼び出され、必要なレスポンスをAPI形式で返すものです。

例えば、企業内で使用されている請求システムや、在庫管理データベースと接続されているAPIなどをLambdaで定義し、その出力に応じてJSON形式で応答を返すようにします。

3. Lambdaオーソライザーの設定

API Gateway に対してアクセス制御を設けるため、Lambdaオーソライザー(カスタムオーソライザー)を設定します。このLambda関数は、Authorizationヘッダーに含まれるトークンを取り出し、Amazon Cognito でその有効性を検証します。トークンが無効な場合はAPI Gatewayへのアクセスを拒否し、有効であればバックエンドにアクセス許可を与えます。

この構造により、社内のプライベートAPIであってもセキュアに管理可能です。

4. Amazon Q Business カスタムプラグインの作成

プラグインはDeveloper Consoleから作成するか、AWS CLIまたはSDK経由でアップロード可能です。プラグインには、どのエンドポイントを呼び出すか、どのパラメータを要求するか、どのようなレスポンス形式か、という定義が含まれます。

また、ここでAPI Gateway エンドポイントや、Authorizationトークンのヘッダー指定なども記述します。結果として、Amazon Q Business上で質問された内容が、このプラグインを通じて自動的に企業内APIを呼び出し、必要な応答を得る流れが構築されます。

5. テストとデプロイメント

すべての構成が完了したら、プラグインの動作テストを実施します。例えば、「今月の請求件数は?」などとAmazon Q Businessに入力することで、それに対応するAPIが呼び出され、結果が表示されるかを確認します。

動作が問題ないことが確認できれば、本番環境に向けたデプロイメントや運用ポリシー(ログの活用、モニタリング、障害時通知など)を整備していきましょう。

セキュリティとベストプラクティス

この構成では、複数のセキュリティベストプラクティスが守られていることにも注目すべきです。

– トークンによるスコープ管理:Cognito ユーザープールで発行するトークンにより、認可されていないアクセスを未然に防止。

– API Gateway 経由でのアクセスに限定:エンドポイントは公開せず、セキュリティバウンダリが明確。

– Lambda関数は最小限のIAM権限で実行:必要なバックエンドへのアクセスに絞ることで、誤操作や悪用を抑止。

– CloudWatchロギングとモニタリング:全体のアクセスパターンやエラー状況を監視し、継続的改善が可能。

これらは一般のエンタープライズ環境においても適合しやすく、長期的に維持可能な構成として安心して採用できます。

まとめ

生成系AIの普及とともに、自社の業務データやプロセスとAIの連携は避けて通れぬ道となっています。Amazon Q Business は強力な生成AIをビジネスに活用するための基盤を提供するとともに、カスタムプラグイン機能により、独自のバックエンドAPIとのインテリジェントなやり取りまで視野に入れることができる柔軟な設計が魅力です。

これに加えて、Amazon Cognito を使用したセキュアな認証フローを組み合わせることで、「利用者にとっては使いやすく」「管理者にとっては安心な」ソリューションが実現します。

今後ますます多様化・複雑化するビジネスIT環境の中においても、今回の構成は、スケーラビリティ・セキュリティ・柔軟性を兼ね備えた一例として、多くの企業に有益な参考となることでしょう。

ぜひ、この記事を参考に、貴社における生成AI活用の次なる一歩として、Amazon Q Business のカスタムプラグイン構築に挑戦してみてください。